Cryptolocker 2.0 ของแท้ หรือแค่เลียนแบบ

ระบบ หรือเว็บไซต์ได้จนกว่าจะมีการจ่ายเงิน เรายังได้นำเสนอรายละเอียดเกี่ยวกับการเข้ารหัสไฟล์ข้อมูลเพื่อเรียกค่าไถ่ ไปตั้งแต่เดือนกรกฎาคม ปี 2013 ในขณะนั้นมัลแวร์ลักษณะนี้กระจายแพร่หลายในรัสเซีย โดยมีเป้าหมายอยู่ที่ผู้ใช้ทั่วโลก (ส่วนใหญ่เป็นนักธุรกิจ)

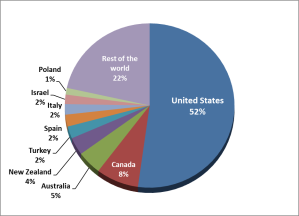

Cryptolocker หรือการเข้ารหัสเพื่อเรียกค่าไถ่ ถูกพบโดย ESET ในชื่อ Win32/Filecoder.BQ เป็นหนึ่งในตัวอย่างที่เลวร้ายที่สุด และได้รับความสนใจจากผู้คนและสื่อมวลชนเป็นจำนวนมากในช่วงเวลาเพียงสองเดือน ESET LiveGrid® แสดงให้เห็นถึงสถิติการตรวจจับจากรูปด้านล่าง โดยประเทศที่ได้รับผลกระทบมากที่สุดคือ สหรัฐอเมริกา

ในเดือนที่แล้วเราได้พบมัลแวร์สายพันธุ์ Filecoder ที่เราสนใจก็คือ มันเรียกตัวเองว่า “Cryptolocker 2.0” โดยธรรมชาติแล้วเราสงสัยว่ามันเป็นเวอร์ชันใหม่ของ Ransomware ที่พัฒนาโดยแก๊งเดียวกัน เนื้อหาในบทความนี้จะเปรียบเทียบกันระหว่างไฟล์ “Cryptolocker 2.0” ที่ตรวจจับโดย ESET นั่นคือ MSIL/Filecoder.D และ MSIL/Filecoder.E และ Cryptolocker “แบบปกติ”

Cryptolocker 2.0 เทียบกับ Cryptolocker

มัลแวร์ทั้งสองสายพันธุ์มีระบบการทำงานที่คล้ายกัน หลังจากที่ติดเชื้อ มันจะทำการสแกนโครงสร้างโฟลเดอร์ของเหยื่อสำหรับการจับคู่ไฟล์ที่มีนามสกุล ที่ตั้งไว้ ทำการเข้ารหัสไฟล์เหล่านั้น และแสดงหน้าต่างข้อความที่ต้องการเรียกค่าไถ่เพื่อถอดรหัสไฟล์ ทั้งคู่ใช้การเข้ารหัสแบบ RSA Public-Key แต่ก็ยังมีความแตกต่างระหว่างมัลแวร์สองสายพันธุ์นี้

มีสามความแตกต่างของมัลแวร์ทั้งสองสายพันธุ์ นั่นคือ Cryptolocker ใช้การเข้ารหัส RSA-2048 (ตามที่ข้อความบอกไว้) ในขณะที่ Cryptolocker 2.0 ระบุว่าใช้การเข้ารหัสแบบ RSA-2048 (แม้ว่าในความจริงจะใช้ RSA-1024) Cryptolocker 2.0 จะแสดงเส้นตายของรหัสที่คาดว่าจะถูกลบออก แต่ไม่แสดงเวลานับถอยหลังเหมือน Cryptolocker และที่น่าสนใจก็คือ Cryptolocker 2.0 จะรับค่าไถ่เป็น Bitcoins ในขณะที่ Cryptolocker จะรับค่าไถ่เป็น MoneyPak, Ukash หรือ cashU

นอกจากนั้นยังมีความแตกต่างในด้านการทำงานของมัลแวร์ทั้งสองตัวนี้ ความแตกต่างอย่างแรกที่เห็นได้ชัดคือ ภาษาที่ใช้ในการเขียนโปรแกรม Cryptolocker ใช้ภาษา Visual C ++ ในการคอมไพล์ ส่วน Cryptolocker 2.0 ใช้ C# ในส่วนของไฟล์และ Registry Key ก็มีความแตกต่าง และน่าสนใจ รายชื่อของนามสกุลไฟล์ที่มัลแวร์เรียกค่าไถ่ต้องทำการค้นหาแล้วเข้ารหัส Cryptolocker จะเน้นไปที่ไฟล์การใช้งานทางธุรกิจ และไม่เข้ารหัสไฟล์ประเภทรูปภาพ เพลง และวิดีโอ ในขณะที่ Cryptolocker 2.0 มีเป้าหมายที่นามสกุลของไฟล์ประเภท mp3, .mp4, .jpg, .png, .avi, .mpg และอื่นๆ

เมื่อมัลแวร์เริ่สทำงาน มันจะทำการติดต่อกันเซิร์ฟเวอร์ควบคุม (C&C Server) ที่จะขอการเข้ารหัส RSA เมื่อแต่ละไฟล์ที่พบตรงกับเงื่อนไขเฉพาะ (การจับคู่นามสกุลไฟล์ ที่อยู่ของไฟล์ไม่ถูกเอามารวมไว้) ไฟล์จะถูกเข้ารหัสที่แตกต่างกันโดยใช้การสุ่มด้วย 3DES Key จากนั้นไฟล์ที่เข้ารหัสแล้วจะถูกเข้ารหัสอีกครั้งด้วยการใช้ RSA Key ที่ได้รับจากเซิร์ฟเวอร์ การเข้ารหัสจะถูกเขียนเป็นตัวอักษรด้วยชื่อเดียวกับไฟล์เดิมและมีการต่อท้าย ไฟล์ที่เข้ารหัสด้วย k

%filename%.%fileext%.k

ดังนั้นการถอดรหัสจะต้องใช้ RSA Private Key ซึ่งจะยอมให้มีการถอดรหัส 3DES มัลแวร์ Cryptolocker เดิมจะมีการทำงานที่คล้ายกัน แต่ก็แตกต่างในรายละเอียด เช่น การใช้ AES แทน 3DES และกุญแจการเข้ารหัสจะถูกบันทึกในตอนท้ายของไฟล์ ไม่แยกเป็นไฟล์ออกมาอีก

Cryptolocker (Win32/Filecoder.BQ) จะบรรจุโดเมน รุ่น และอัลกอริธึมสำหรับที่อยู่ของเซิร์ฟเวอร์ควบคุม ในขณะที่ Cryptolocker 2.0 ไม่มีในส่วนนี้ ภาพรวมความแตกต่างของมัลแวร์สองสายพันธุ์นี้ดูได้จากตารางด้านล่าง

นอกจากนี้โทรจันตัวใหม่ที่ค้นพบยังมีคุณสมบัติบางอย่างที่ไม่เข้าพวกกับ Ransomware โปรแกรมเหล่านี้ได้รวมเอาหน้าต่างเลียนแบบการปลดล็อก หรือแครกของซอฟต์แวร์ลิขสิทธิ์ รวมไปถึง Microsoft Windows, Microsoft Office, Team Viewer, Adobe Photoshop หรือแม้แต่ ESET Smart Security

การเลือกใช้หน้าต่างที่แสดงจะขึ้นอยู่กับไบนารี่ของไฟล์นั้นๆ หลังจากที่ถูกปล่อยออกมา มันจะถูกติดตั้งในระบบ และมัลแวร์จะทำงานในโหมด Ransomware ตามที่บอกไว้ข้างต้น เทคนิคนี้เป็นการปลอมตัวให้คล้ายหน้าต่างแครก ซึ่งเป็นกลไกเพิ่มเติมในการกระจายโทรจัน นอกจากประเด็นเรื่องกฎหมาย ตัวอย่างนี้แสดงให้เห็นถึงความเสี่ยงในการใช้ซอฟต์แวร์ละเมิดลิขสิทธิ์

Cryptolocker 2.0 ยังสามารแพร่กระจายตัวเองผ่ายสื่อบันทึกข้อมูลโดยเปลี่ยนข้อมูลในไฟล์ .exe และบรรจุตัวเองลงไป

รายชื่อการแสดงฟังก์ชันโค้ดโทรจันกระจายไปอย่างเงียบๆ รวมถึงไฟล์ขโมย Bitcoin การปล่อย BFGMiner หรือการโจมตีด้วย DDOS ไปยังเซิร์ฟเวอร์ที่ระบุไว้ แตเรายังไม่สามารถสร้างระบบให้ทำงานได้จริงในตอนนี้

ข้อสรุป

จากความแตกต่างดังที่กล่าวมา มัลแวร์ตัวใหม่ไม่น่าจะเรียกตัวเองว่า Cryptolocker 2.0 ที่เป็นเวอร์ชั่นใหม่ของ Cryptolocker จากผู้สร้างคนเดียวกัน การเปลี่ยนภาษาการเขียนจาก C ++ เป็น C# ยังไม่มีความสำคัญพอที่จะพุดถึง หรือแม้แต่ในกรณีความแตกต่างของกุญแจก็ยังไม่สามารถเรียกได้ว่าเป็นปรับปรุง

อาจจะมีใครบางคนได้รับแรงบันดาลใจจาก Cryptolocker ในการเขียนโปรแกรมหารายได้แบบผิดกฎหมายนี้ขึ้นมา และนี่ไม่ใช่ครั้งแรกที่มีการเลียนแบบ

แต่อย่างไรก็ตาม MSIL/Filecoder.D หรือ MSIL/Filecoder.E ที่ตรวจพบยังสามารถสร้างความเสียหายให้กับเหยื่อได้ ถ้าเขาไม่มีการสำรองข้อมูลเก็บไว้ ด้วยเหตุนี้การสำรองข้อมูลจึงมีความสำคัญ

นอกจากนี้เราขอแนะนำให้ผู้ใช้อัพเดตโปรแกรมป้องกันไวรัสให้เป็นเวอร์ชัน ล่าสุด (ESET Smart Security และ ESET NOD32 Antivirus อัพเดตเป็นเวอร์ชัน 7) และใช้ฟีเจอร์ Advanced Memory Scanner ซึ่งได้รับการพิสูจน์แล้วในการตรวจจับมัลแวร์รุ่นใหม่ๆ รวมไปถึง Ransomware ด้วย

welivesecurity

blog.eset.co.th