Alert

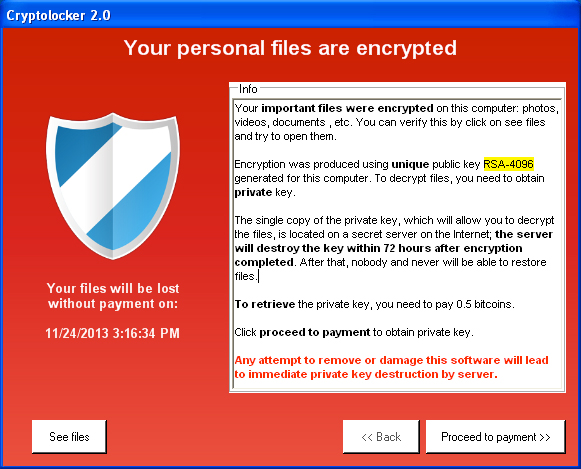

แจ้งเตือนภัย ! Crypt0L0cker (Ransomware)

เข้ารหัสข้อมูลใน คอมพิวเตอร์ กำลังระบาดในไทย

และกำลังระบาดหนักในเกาหลี

ThaiCERT , Crytpo Prevention Tool

*ห้ามจ่ายเงินโดยเด็ดขาด เพราะจะเสียทั่้งเงินและกู้ข้อมูลไม่ได้

รบกวนคนที่เข้ามาอ่านช่วยแชร์ด้วยนะครับ

How to remove Crypt0L0cker

6/30/2558

CryptoMonitor

Useful information!

All bugs and issues that were present in V1 of CryptoMonitor has now been fixed in CryptoMonitor V2. Thanks for your patience, and thanks to all the members who helped get CryptoMonitor to a stable build!

CryptoMonitor is a new Anti-Ransomware solution that was developed to protect your computer or server against the wave of encrypting Ransomware that has been in the wild the last few years. These infections, like CryptoWall, CryptoLocker, CTB Locker, CryptorBit, KeyHolder, TELSA, Operation Global, TorrentLocker, CryptoDefense, ZeroLocker (And Many Many More.), will use numerous exploits or other methods to get onto the victims machine and once launched encrypts/locks all personal files. When completed the Ransomware will then hold true to its name, and demand a ransom in order to get your files back, or forever face life without them.

All too often victims do not have backups of their files, cannot or will not pay the criminals, or their Anti-Virus software simply wasn't enough to prevent these attacks. With all of this in mind, CryptoMonitor was created to prevent your data being encrypted even when the ransomware bypasses your installed anti-virus solution.

CryptoMonitor does not rely on definitions to protect you from encrypting ransomware, but instead relies on behavioral detection that allows it to detect encrypting ransomware before it has a chance to encrypt your data. With this type of approach, even brand new crypto-ransomware infections will be stopped in their tracks without you having to worry about updates to the software. In fact, 90% of the time CryptoMonitor will lay in your system tray silently protecting you until the day you need it, and if that day comes your data will be safe.

Supported Operating Systems:

Windows XP - Windows 10

Protection Overview

Entrapment Protection

Entrapment Protection lays numerous different types of traps all around your system that a Ransomware Infection cannot resist to touch. These traps send encrypted pattern signals back and forth between CryptoMonitor and themselves constantly. When a Ransomware Infection falls into one of these traps, the pattern is broken and CryptoMonitor immediately takes action. Once this happens, the machine is locked down and you are alerted about the infection and prompted for your decision on what actions to take. During this time, no file modifications are allowed, so your files are safe while you think about your course of action. With this protection enabled you may notice a few hidden files, registry keys, folders, and services running, but don't worry, they are there to protect you!

Count Protection (Pro Version Only)

Count Protection is a feature in the Pro version that is a offers double protection to your machine from Ransomware. This option is extremely sensitive and is the highest setting currently available to protect your files. CryptoMonitor Count Protection will constantly scan processes and use heuristics to categorize them into absolute trusted, unknown, and suspicious. While doing this, Count Protection will also log every time a process that isn't trusted calls API's to modify a personal file. Depending on the setting you set, when the process modifies over a certain number of personal files, under a certain time, then a flag is raised and CryptoMonitor will prompt you to take action.

For example: In my settings I may set it so that Count Protection only lets untrusted processes to modify 5 files in under 2 minutes. Now, if CryptoWall.exe modifies 6 files within 2 minutes, which it could easily do, then the machine would become locked and action needs to be taken.

Unfortunately, this protection method could lead to false positives due to backup software or other mass file manipulation programs. For this reason, we have included the ability to whitelist executables that may exhibit this behavior.

CryptoMonitor Alerts

CryptoMonitor supports 2 types of alerting systems beside the prompt that is shown on screen when a infection is detected. These 2 types of alerts are Emails (Free and Pro) and Text Messages (Pro only). If set up in CryptoMonitor's settings, anytime a Ransomware flag is found and the machine gets locked down, a alert would be sent to either your email, phone, or both if setup this way.To use these 2 Alerting systems, you must supply CryptoMonitor Settings the SMTP information of a email you plan to use to send these alerts from. This process may be a little confusing at first, but here is a great example on how to setup SMTP in a application like CryptoMonitor. If you get too confused, simply make a GMAIL Acct. and follow the directions since you will only be using this email to send alerts from the application anyways. Setup SMTP in a application

Process Injection Check (Pro Version Only)

More and more infections are injecting their code into legitimate processes rather than launching their own executable. This makes it harder for protection software, and even a person, to detect these computer infections because the injected processes look legitimate. Because whitelisting processes is possible with CryptoMonitor, we began to see an issue. What if the whitelisted application had malicious code injected into it? Then it would pass all our protection by being stealthy in a whitelisted app. With this in mind we created the Injection Check method in the Pro Version that checks for injected code, and if injected code is found, it is then treated as a hostile process and no longer a whitelisted one.

LockMode (Pro Version Only)

CryptoMonitor License Type Comparison

Below is a list of the features of the Free and Pro versions.

CryptoMonitor Free features:

- Entrapment Protection as described above

- Email alerts

- The ability to automatically terminate malware processes when encryption attempts are detected. This does not protect you from injected processes.

- LockDown Mode (Keeps any processes from making changes to files if CryptoMonitor could not remove the threat, until a professional can remove it.)

- Ability to kill and block injected malicious code in legitimate processes.

- Blocks file modification until you make a decision on if the process is a threat or not.

- Ability to remove the threat after CryptoMonitor has killed it.

- Count Protection (Double protection from Ransomware by monitoring how many files are modified.)

- Ability to send Text Alerts when an infection flag is found.

- Check processes for malicious code injection.

Videos of CryptoMonitor in Action

EasySync CryptoMonitor - Preventing and removing CTB Locker Ransomware

EasySync CryptoMonitor - Preventing and removing CryptoFortress and Torrentlocker

EasySync CryptoMonitor - Preventing and removing CryptoFortress and Torrentlocker 2

EasySync CryptoMonitor - Preventing and removing CryptoLocker Generic Ransomware

EasySync CryptoMonitor - Free Version Infection Pop up

CryptorBit Malware Analysis by DecrypterFixer(Nathan scott)

CryptorBit Malware Analysis, Decompile, and Encryption crack

For the last 6 months the general public who uses the internet has had to either deal with Cryptorbit, or fear that they may be infected with it. There is a lot of information about CryptorBit on the internet but weirdly nothing seems to be consistent. Some sites say that the infection simply scrambles your files header and is unrecoverable. Others say that the file is corrupted and doesn’t use an encryption at all. Neither of these statements are true and you are about to learn why, and a whole lot more.

For the last 5 months I have been battling CryptorBit, and I won’t lie, it started to become personal. I myself have never been infected with this infection, but with the amount of people I was trying to help there were, giving up was not an option.

Before I begin my analysis, I would like to point out how unique CryptorBit is. CryptorBit’s Decrypter used a custom Obfuscation, along with traditional methods which made reversing horribly difficult, so bad that most of the reversers I ask for help said it just wasn’t worth it and to wait for a dropper. Now here is another interesting part, 6 months old and not a single dropper has ever been found, so something had to be done.

First Analysis

My first month into this infection, I collected a large number of victim’s encrypted files. This is always my first step with encrypting infections. The main reason for this is to see what kind of information I can gather from the encryption scheme from the files alone, and even if I get nothing, I have loads of files to test with later.

Looking at my first CryptorBit file I see this:

Knowing that most headers in files can be rebuilt, I decided to create an application to fix files where possible for users to try for now. It wouldn’t fix all files, but it worked great for a lot of users while the wait for a real fix was happening. This application can be found at Anti-Cryptorbit V2

My first step is to eliminate any lower level encryptions, so after going through a encryption schemes, it was found that if you XOR the first plain text byte from a good file with an encrypted byte, it will give you a byte that you can use to decrypt the first byte of all encrypted files with that key. For example:

Reversing CryptorBit’s Decrypter... Kind of

After waiting a couple of weeks it was apparent that a dropper wasn’t going to show its face anytime soon. So I offered a victim to pay for half of his ransom if he would also send me a copy of the decrypter that was sent to him. He accepted, and 0.8 BTC later, I made contact with the author for the first time when a decrypter was sent to an email I made. He is quite cocky by the way.

With a shiny new decrypter, I was ready to start a real analysis of CryptorBit’s methods. I couldn’t open up IDA fast enough, until when it actually did open and I got quite disappointed fast. This exe was the most oddly obfuscated assembly I had ever seen. After seeing this, I asked for help from a few very good reversers, and they also said it was to horribly obfuscated to bother with. Between the endless Sub jumps, Fake returns, corrupt stack, and encryption, it was hard to tell what was real or garbage. The only thing I had found at this point was the DWORD that held the either 8 byte or 20 byte key.

I wasn’t too excited to start the decompiling process of the exe, so instead I decided to do some outside analysis. I had been talking to someone through email who proved to give me a lot of good ideas, (I won’t mention his name as I do not know if I have permission.) These ideas consisted of running the decrypter against a blank file of 00’s and also generating a truth table. So running the decrypter against a blank file showed no patterns, no surprise there, But when changing a single byte changed the bytes after it. This pointed to some type of chaining method in the encryption. Wanting to follow this lead more I needed to record the changed for every byte (0-255) for multiple locations in the file, and build a truth table. Being as how I am lazy I decided to build an application that would assist me in this.

This application helped me save a tremendous amount of time while analyzing the encrypted files. With the ability to run the decrypter on demand, make blank files with a header matching the decrypter, change blank files bytes while decrypting, plain text and encrypted text repositories with compare features, automatic truth table generation based on changed bytes, and a built in hex editor, it allowed me to quickly figure out more about the encryption scheme. It will defiantly go into my tool box for the next unknown encryption infection and was well worth the time building.

So after gathering a lot of information off the application, it was found that the encryption used previous encrypted bytes in the key it was encrypting with like a type of feedback. It was also very apparent at this point that the encryption used XOR, but in a very weird secure way. I found previously in the assembly of the exe that V1 used an 8 byte key, and that V2 used a 20 byte key, but it was quite obvious from the application information that it wasn’t being used directly, but to somehow propagate a larger key, And the bad news was it was becoming more and more apparent that these files were not just encrypted once. At this point I had squeezed out everything the files could tell me, and I had to move on.

Disassembly/Decompiling of Cryptorbit

After taking a break for a few weeks I decided to come back to Cryptorbit’s nasty assembly code and give it another shot. I guess a break does the mind good because it wasn’t long until I found this:

When I stumbled upon this function everything seemed to fall into place in the assembly. I was able to start removing junk and start seeing the structures of a normal application’s assembly. When I had everything cleaned up and the application still ran as it should, it was time to start decompiling it to C# to make things easier. Let’s skip ahead a week to the fully decompiled decrypter.

Final Analysis

After a week I had a fully working solution of the decrypter in C#, and I knew exactly how this infection ticked. It turns out that the encrypter and decrypter and actually the same functions reversed (Go figure) and that the virus creator had made his own custom encryption in a way. With the mixture of feedback from the file, encryption chaining, and multiple encryption runs, he had turned a simple XOR into a pretty secure encryption. Let’s break it down:

First the key is broken apart into a 5 count array with 4 byte (8 bits) in each value, and then we specify what file we want to decrypt. After the key is loaded into the array the application calls “TableGenerate” which will then generate 3 tables from the key.

While in “TableGenerate” all values in the key array has their bytes order swapped. Then the first value of the key array (key[0]) is used to make 2 values that is then used to generate Table1, Which is only used to verify the header of an encrypted file and not used at all to encrypt a file. After Table1 is made the next 4 values in the key array (key[1], key[2], key[3], key[4]) is used to generate Table2, which is used to encrypt. When table2 is done, the next table that is generated is Table3, but table3 is only generated from the previous Table2

After the tables are done generating it’s time to start the decryption process. The file is opened are read entirely into an array, which is then immediately checked to see if it is encrypted by reading the first 8 bytes (Which is the first 8 bytes of the garbage header) and comparing it to previously generated Table1. This is the only thing that Table1 is ever used for. I think it is a little silly generating 512 bytes to use 8 of them, but hey, it’s not my infection I guess! If the file is then verified as being encrypted by CryptorBit with this key, then the application then copies the last 512 bytes from the file array to a different array named “Block1”. This is the original file 512 byte header but encrypted, the reason it is at the bottom is because when the file is encrypted the first 512 bytes are encrypted and moved to the bottom of the file, and then the garbage header replaces its original spot. After the header is loaded into “Block1”, the application then copies the 512 bytes right under the garbage header from the file array. This makes an array of an encrypted version of the first 1024 bytes of the file.

Now that the first files first block of encrypted data is loaded into the array (1024 bytes) the application will now run through the process of decrypting the data. First Table3 is copied to a temporary array so that any modifications made to it during the decryption of “Block1” will not apply when decrypting the next block of encrypted data. Then Table2, which is an array of bytes, it converted to a table of unsigned integers which are all at least 8 numbers long in value, and now comes the decryption. The first decryption pass (Decrypt1) takes 2 uint’s, which are 0x10 and 0x11, out of Table2I to decrypt the data. Then the second decryption pass (Decrypt2) uses Table3_ to decrypt the data again from Decrypt1. Finally, the third decryption pass (decrypt1 again) takes 2 uint’s, which are 0x20 and 0x21, out of Table2I to decrypt the data. After this last pass, Block1, or the first 1024 byte of the file, is now completely decrypted.

Decrypt1 gets passed 2 uint’s from Table2I, a Block of encrypted data, and the size of that encrypted data. Basically to simplify it, each byte of data is XOR’ed with both uint’s, and the last decrypted byte (the feedback I was talking about) though out the loop. This applies through the whole loop except for the first time it enters the loop, because there is no previous decrypted byte, and the XOR happens before both uint’s are used.

Decrypt2 gets passed a table of bytes, a Block of encrypted data, and the size of that encrypted data. Decrypt2 simplified is really just a function that uses the loop count and the values inside the table to jump around in table’s values. When it comes to a final location in the table it will XOR that byte with the current Block byte.

Now back to the application. After decryption of the first 1024 bytes is complete, it’s time to move onto the next 1024 bytes. The application moves to the bottom of the File array, skips 512 bytes, and then reads 1024 bytes into the “Block2” array. The reason it skips 512 bytes is because, those bytes are the original file header that was decrypted in the last function. After it reads the 1024 bytes, it then resets the Table3_ array with the original Table3 so that any modifications made in the last decrypt functions are no longer there. Finally, the decrypt functions are called. There is no reason to go into detail for these because they are the same as the last decrypt functions, just with different key/uint values.

Now that the last 1024 bytes are decrypted (2048 bytes total for V2), it’s time to write the decrypted data to the file to complete the process. The 2 “Block’s” of decrypted data are used to overwrite the encrypted data in the file array (FbuffC). The array is then trimmed 512 bytes to get rid of the extra space the garbage header caused. With the complete original file now in the array, it is then written to the file, and thus ends the decryption process.

Cracking Cryptorbit

Knowing what I do know after fighting this infection for months, I was able to create a crack for V1 of CryptorBit so far. I cannot share the fix method publicly for a number of reasons, but as you have heard, you can email me at any time at Decryptorbit@outlook.com with an encrypted file sample and the original version of that file, and I will email you an application along with a key file to decrypt your files. Interested in getting a key? Please read these instructions to get started!

Im still currently working on a crack for V2, but i have little time these days, and I always accept help when possible. If you have read this analysis, and believe you have spotted something that would help in this area, please do not hesitate to email me to share your findings if you want to, as I will not stop until it is also cracked!

Disassembly/Decompiling of Cryptorbit

The virus creator has emailed me back and forth from time to time. When V1 was cracked, this was one of those moments. He challenged me to break V3 (really just v2 with a new Personal ID). When I accepted this offer and let him know I wouldn’t stop until it was cracked, he simply replied that if I did, he would just switch CryptorBit to RSA encryption. Yeah, he is quite the party pooper..

End of Analysis

Cr. DecrypterFixer (Nathan Scott)

Ransomware knowledge

Ransomware Alert ! ระวังถูกเรียกค่าไถ่ ใช้ข้อมูลเป็นตัวประกัน ! + วิธีแก้ไข ป้องกัน

ในยุคที่ข้อมูลเกือบทุกอย่างถูก digitalize (ถูกเก็บในรูปแบบดิจิทัล) ไม่ว่าจะเพื่อความสะดวกในการประมวลผล, การค้นหา และ การเข้าถึง นั้น ส่งผลให้ชีวิตของผู้ใช้งานระบบใด ๆ ก็ตามง่ายขึ้น ไม่ว่าจะเป็นการเก็บรูปภาพ ซึ่งสามารถเก็บไว้ดูได้นานขึ้นพร้อมกับความละเอียดที่ดีขึ้น หรือการทำงานผ่าน spreadsheet ที่สามารถช่วยให้การคำนวณต่างๆ ทำได้เร็วขึ้น และการเก็บข้อมูลอื่น ๆ ที่นอกจากจะง่ายแล้ว ยังสามารถเก็บได้ในปริมาณมาก ๆ ไว้ในอุปกรณ์ที่ขนาดเล็กกว่าฝ่ามือ ที่ส่งผลให้การพกพาสะดวก และกลายเป็นส่วนหนึ่งในชีวิตของผู้คนไป และ จุดนี้เองเป็นจุดที่ทำให้ผู้ไม่ประสงค์ดีสามารถคิดวิธีหาเงินแบบแปลก ๆ ซึ่งก็คือการจับข้อมูลเราเป็นตัวประกันเพื่อเรียกค่าไถ่ ผ่านโปรแกรมประสงค์ร้ายที่เราเรียกกันว่า “MalWare” ที่เป็นประเภท “Ransomware” หรือ “โปรแกรมเรียกค่าไถ่” นั่นเอง

รูปแบบของโปรแกรมเรียกค่าไถ่ Ransomware

การทำงานของ Ransomware จะมีใน 2 รูปแบบหลัก ๆ ด้วยกัน- Lockscreen Ransomware การเรียกค่าไถ่แบบนี้ โปรแกรม Ransomware จะทำการใช้งานฟังก์ชัน Lock Screen ของระบบปฏิบัติการของอุปกรณ์ที่ติด Ransomware (ทั้งที่เป็น Computer และ Mobile) ทำให้เราไม่สามารถเข้าสู่ Interface ปกติของอุปกรณ์ เพื่อเรียกใช้ Application หรือเข้าถึงข้อมูลใด ๆ ได้ แต่ข้อมูลและ Application ไม่ได้ถูกแตะต้องแต่อย่างใด

- Files-Encrypting Ransomware การเรียกค่าไถ่แบบนี้ผู้ใช้งานสามารถใช้งานอุปกรณ์ได้ และใช้งาน application ได้ตามปกติ แต่ Ramsomware จะใช้วิธีการเข้ารหัสไฟล์ไว้ (ภาษาชาวบ้านคือ ล็อกไฟล์ไว้) ไม่ให้ผู้ใช้งานสามารถเข้าถึงไฟล์ของตัวเองได้

แต่สำหรับแบบที่ 2. นั้น ใน Ramsomware เวอร์ชั่นใหม่ ๆ (ที่โด่งดังก็มี CryptoWall, CryptoLocker, CryptoDefense และ TeslaCrypt) ถูกพัฒนาให้ยากแก่การแก้ไข ทางที่ง่ายที่สุดที่จะได้วิธีถอดรหัสไฟล์ของเราคือการจ่ายเงินให้อาชญากร (การเรียกค่าไถ่เป็นอาชญากรรม) ที่ทำการเรียกค่าไถ่เรานั่นเอง

ซึ่งในบทความนี้จะกล่าวถึง Ransomware ในแบบที่ 2 – File Encrypting Ransomware

ระบบปฏิบัติการที่เป็นเป้าหมาย

ส่วนใหญ่เป็นระบบปฏิบัติการ Windows เป็นหลัก และ เริ่มพบในระบบปฏิบัติการณ์ Android บ้างแล้ว สำหรับระบบปฏิบัติการ อื่น ๆ ก็ใช่ว่าจะปลอดภัย 100% ในอนาคต

ขั้นตอนการทำงานของ File Encrypting Ransomware

เมื่อ Ransomware เริ่มทำงานบนเครื่องคอมพิวเตอร์ของเครื่องเป้าหมายแล้ว จะมีขั้นตอนดังต่อไปนี้เพื่อเข้ารหัสไฟล์และเรียกค่าไถ่จากเหยื่อ- การติดตั้ง (Installation)

- โปรแกรมจะติดตั้งตัวเองลงบนคอมพิวเตอร์รวมถึงการตั้งค่าให้ตัวมันเองทำงานทุกครั้งที่มีการเปิดเครื่องคอมพิวเตอร์

- เชื่อมต่อไปยัง Command & Control Center (C&C)

- Command & Control Center ถือเป็นศูนย์กลางการควบคุม Ransomware ที่ทำการเก็บข้อมูล และ key สำหรับถอดรหัสของเครื่องคอมพิวเตอร์เหยื่อแต่ละราย ซึ่ง Ransomware จะทำการติดต่อกับ C&C ให้ได้ก่อนที่จะกระทำการใด ๆ ต่อไป

- ทำการระบุเครื่องเป้าหมาย และ สร้าง key เพื่อเข้ารหัสเครื่องไฟล์บนเป้าหมาย

- Ransomware ที่ติดตั้งบนเครื่องเหยื่อแต่ละราย เมื่อติดต่อกับ C&C ได้แล้ว จะมีขั้นตอนเพื่อระบุให้ได้ว่าใครคือใครผ่านขั้นตอนที่เรียกว่าการทำ handshake จากนั้นจะทำการสร้าง key ที่จะใช้ใน Asymmetric Key Encryption (จะกล่าวถึงในรายละเอียดต่อไป) เพื่อเข้ารหัสไฟล์บนเครื่องของเหยื่อมา 2 key ทั้ง 2 key นี้จะถูกเรียกว่า Public key และ Private key ซึ่ง Public key คือ key ที่จะใช้เข้ารหัสและส่งมามาที่เครื่องของเหยื่อ ส่วน Private Key ที่จะใช้ถอดรหัส จะถูกเก็บไว้ที่เครื่อง C&C โดยใช้ key 1 คู่ ต่อเหยื่อ 1 เครื่อง

- เข้ารหัสไฟล์บนเครื่องเป้าหมาย

- เมื่อ Ramsomware ได้ทำการเตรียมการกับ C&C แล้ว และ Public Key ถูกส่งมาที่เครื่องของเหยื่อแล้ว Ransomware จะทำการค้นหาไฟล์ที่มันคิดว่ามีความสำคัญกับผู้ใช้งาน เช่น รูปภาพ (เช่น .jpg, .gif, .png), วิดีโอ (เช่น .avi, .mpeg, .mov), เอกสาร office (เช่น .doc, .docx, .xls, .xlsx) โดยดูจาก File extension หรือนามสกุลของไฟล์นั่นเอง จากนั้นจะทำการเข้ารหัสไฟล์ทั้งหมด ผ่าน RSA Algorithm โดยใช้ Public Key เป็นกุญแจในการเข้ารหัส ในทางเทคนิคแล้วไฟล์ที่ถูกเข้ารหัสแล้วจะยังสามารถอ่านได้ แต่จะไม่ใช่ในแบบที่เคยเป็น และดูไม่รู้เรื่อง สำหรับคนทั่วไปคือ ไฟล์ของท่านใช้งานไม่ได้แล้ว

- แสดงตัวเพื่อขู่กรรโชกทรัพย์ (Extortion)

- หลังจากที่ Ransomware เข้า รหัสไฟล์เรียบร้อย จะแสดงหน้าจอเตือนผู้ใช้งานว่าไฟล์ทั้งหมดถูกเข้ารหัสแล้วและไม่สามารถใช้ งานได้ และต้องยอมจ่ายเงินเป็นจำนวนตามที่ Ransomware เรียกร้อง แล้วจะส่ง Private key ที่ใช้ในการเข้ารหัสมาให้ ไม่เช่นนั้นจะทำการลบ Private Key ทิ้งและจะไม่สามารถเข้าถึงไฟล์ได้อีกต่อไป

โดยทั่วไป หากเราเปรียบเทียบการเข้ารหัสกับการล็อกแม่กุญแจแล้ว คงจะไม่แปลกที่จะเห็นภาพการล็อกและปลดแม่กุญแจด้วยลูกกุญแจเพียงดอกเดียว ซึ่งการเข้ารหัสตามหลักการนี้เรียกว่า Symmetric Key Encryption ตามรูปที่ 3

Original Data คือข้อมูลปกติก่อนเข้ารหัส, Scrambled Data คือข้อมูลที่ถูกเข้ารหัสแล้วไม่สามารถอ่านเข้าใจหรือใช้งานได้

โดยที่จุดอ่อนของ Symmetric Key Encryption คือการแจกจ่ายคีย์ให้กับผู้เกี่ยวข้อง เนื่องจาก key ที่ถูกใช้เข้ารหัสและถอดรหัสคือ key เดียวกัน ฉะนั้นหากรั่วไหลไประหว่างการส่งหรือที่ใด ๆ ก็ตามจะส่งผลต่อความลับของข้อมูลได้

ด้วยเหตุนี้เอง Asymmetric Key Encryption จึงถูกคิดค้นมาเพื่อแก้จุดอ่อนของ Symmetric Key Encryption โดยอาศัยฟังก์ชั่นทางคณิตศาสตร์ ทำให้การเข้ารหัสและถอดรหัสต้องกระทำผ่านกุญแจ (Key) คนละตัว โดยทั้งสอง Key นี้ หากใช้อันใดอันหนึ่งเข้ารหัสแล้ว ต้องใช้อีกอันที่ถูกสร้างขึ้นมาคู่กันเท่านั้นในการถอดรหัส ซึ่งตัวใดตัวหนึ่งจะถูกเก็บเป็นความลับ เรียกว่า Private Key และอีกตัวจะเป็น Public Key ทีนี้หาก Key ที่เป็น Public ถูกเปิดเผย ไม่ว่าจะด้วยเหตุใดก็ตาม ก็จะไม่ส่งผลต่อข้อมูลที่ถูกเข้ารหัสแล้ว การทำงานของ Asymmetric Key Encryption จะเป็นดังรูปที่ 4

การเข้ารหัสทั้งสองวิธีนั้น จะมีเพียง key อย่างเดียวก็ไม่ได้ ต้องประกอบด้วย Algorithm (วิธีการในการเข้ารหัสด้วย) ซึ่งหากทั้ง 2 องค์ประกอบที่ว่านี้ มีความแข็งแกร่งแล้ว การถอดรหัสก็จะทำได้ยากมาก ๆ

Ransomware จะใช้ Asymmetric Key Encryption ในการเข้ารหัสไฟล์ของเหยื่อ โดยความยาวของ key จะมีขนาด 2048 bits ขึ้นไป (คิดง่าย ๆ 2048 bits ก็ 256 ตัวอักษร เดายากแค่ไหนคงไม่ต้องบอก) ประกอบกับ Algorithm (วิธีการในการเข้ารหัส) ที่แข็งแรงอย่างเช่น RSA

ช่องทางการส่ง Ransomware ไปยังเหยื่อ

ช่องทางหลักก็จะเป็นทาง Email โดยจะเป็นข้อความในเชิงบอกว่าผู้ใช้งานกำลังประสบปัญหาบางอย่าง หากอยากแก้ไขให้โหลดโปรแกรมไปใช้, ข้อความผ่านโปรแกรม chat เนื้อหาคลายคลึงกับ Email และตามเว็บไซต์ต่าง ๆ เช่น หลอกผู้ใช้งานว่าเป็นโปรแกรม Antivirus ให้โหลดไปใช้งานได้ฟรี รวมถึงการแอบฝังมาพร้อมกับซอฟท์แวร์อื่น ๆ เช่น เกมส์ที่ผิดลิขสิทธิ์และให้ดาวน์โหลดฟรีและเมื่อโปรแกรมที่ว่า (ซึ่งก็คือ Ransomware) ถูกสั่งให้ทำงานโดยผู้ใช้งานแล้วก็จะดำเนินการตามที่ได้กล่าวมาในข้างต้น

ในการส่งไฟล์ Ransomware ให้เหยื่อโดยตรงนั้น โจรมักจะใช้เทคนิค Double Extension ในการแปลงกายไฟล์ให้ดูน่าเชื่อถือ ผ่านการทำงานของ Windows ที่เรียกว่า “Hide extensions for known file types” ดังรูปที่ 5

นอกจากกลยุทธ์ข้างต้นที่เป็นการหลอกให้ผู้ใช้งานเปิดไฟล์ Ransomware ด้วยตัวเองแล้ว ยังมีแบบที่ผู้โจมตีใช้ Backdoor ที่เกิดจาก Malware ตัวอื่น ๆ หรือเข้าสู่ระบบ ด้วย Username/Password ที่คาดเดาได้ง่าย เพื่อมาทำการติดตั้งและสั่งให้ Ransomware ทำงานด้วยตัวเองอีกด้วย

ความเสียหายเกิดกับเฉพาะเครื่องคอมพิวเตอร์ที่ติด Ransomware หรือไม่?

ทั้งใช่ และ ไม่ใช่ เนื่องจาก Ransomware (ในปัจจุบัน) ไม่ได้ถูกออกแบบมาให้ทำงานเหมือน Virus หรือ Worm ที่สามารถแพร่กระจายไปตามที่ต่าง ๆ ได้ แต่หากเครื่องคอมพิวเตอร์ที่ติด Ransomware มี การเชื่อมต่อ Mapped Network Drive, USB Storage และมีสิทธิ์ในการเขียนไฟล์ลงในพื้นที่ดังกล่าวด้วยแล้ว ก็จะทำให้ไฟล์ในพื้นที่เหล่านั้นถูกจับเป็นตัวประกันได้ด้วย เพราะ Ransomware จะควานหาทุกไฟล์ที่เครื่องที่ติด Ransomware สามารถเข้าถึงได้แต่ก็เป็นไปได้ที่จะเกิด Ransomware ที่มีความสามารถของ Virus และ Worm ซึ่งไม่จำเป็นต้องมีคนไปสั่งการ สามารถที่จะทำงานได้เอง

ช่องทางการจ่ายเงินให้อาชญากร

โดยมากแล้วอาชญากรมักจะให้จ่ายเงินในตระกูล Bitcoin (ค่าเงินในโลกไซเบอร์ซึ่งมีอัตราแลกเปลี่ยนเหมือนเงินปกติทุกประการ) เพราะไม่สามารตามร่องรอยได้แม้จะรู้เลขบัญชีของอาชญากร (หากอาชญากรไม่เคยเผลอเปิดเผยซะเองไว้ที่ไหนสักแห่ง) และช่องทางอื่น ๆ ที่คล้ายกับ Bitcoin ซึ่งไม่สามารถตามรอยได้จ่ายแล้วจะได้ข้อมูลคืนจริงหรือ

เท่าที่ผู้เขียนได้ข้อมูลมานั้น ผู้ที่ยอมจ่ายค่าไถ่มักจะได้ข้อมูลคืนจริง เพื่อที่ว่าโจรนั้นจะได้หากินได้เรื่อย ๆแต่ก็มีบ้างที่ไม่ได้คืนควรจ่ายค่าไถ่หรือไม่

ท้ายที่สุดแล้วการตัดสินใจก็ต้องเป็นไปตามที่ผู้ถูกโจมตีเห็นสมควรว่าจะจ่ายหรือไม่ แต่ผู้เขียนอยากให้ข้อคิดไว้นิดหนึ่งว่า- ในทุก ๆ วัน เราเสี่ยงกับการเสียหายของข้อมูลอยู่แล้วไม่ทางใดก็ทางหนึ่ง และหลาย ๆ แบบก็ทำให้เราไม่สามารถกู้ข้อมูลกลับมาได้ก็มี เช่น ความเสียหายทางกายภาพของอุปกรณ์ที่เก็บข้อมูล, ภัยจากการขโมยและจารกรรม และอื่น ๆ ซึ่งโอกาสในการจะได้ข้อมูลคืนแทบไม่ต่างจากการโดน Ransomware เล่นงาน

- การขู่กรรโชกทรัพย์ด้วย Ransomware ถือเป็นอาชญากรรม ซึ่งหมายความว่าเรากำลังเผชิญกับอาชญากรซึ่งหากินอยู่บนความเดือดร้อนของคน อื่น และเป็นสิ่งที่เราสามารถเลือกได้ว่าจะให้อาชญากรเห็นว่าการกระทำนี้สามารถ ที่จะสร้างรายได้ให้กับเขาจริง ๆ หรือ

การแก้ไขและป้องกัน

ในกรณีที่ถูก Ransomware โจมตีได้สำเร็จแล้ว (Reactive Action) การแก้ไขสามารถทำได้ดังนี้- Restore File จาก Backup ที่เก็บไว้ หรือใช้งานฟังก์ชัน Restore ของระบบปฏิบัติการ หรือ ฟังก์ชัน Shadow Copy แต่ทั้งหมดนี้นี้จำเป็นที่จะต้องอาศัยการ Backup ข้อมูลมา สร้าง Restore Point ไว้ และ/หรือ เปิดการทำงานของ Shadow Copy ล่วงหน้า แต่ Ransomware ตัวใหม่ ๆ สามารถที่จะลบ Shadow Copy และ Restore Point ทิ้งได้เหมือนกัน

- Ransomware บางตัวสามารถถูกถอดรหัสได้โดยใช้เครื่องมือที่ผู้ผลิต Antivirus หรือผู้เชี่ยวชาญจากที่อื่น ๆ ได้ทำไว้ ซึ่งมักจะมีเฉพาะ Ransomware รุ่นเก่า ๆ และผู้ใช้ต้องระมัดระวัง ดาวน์โหลดโปรแกรมแก้ไขนี้จากแหล่งที่น่าเชื่อถือเท่านั้น

- โดยปกติแล้วตัว Ransomware จะบอก Algorithm ที่มันใช้เข้ารหัสไฟล์ต่าง ๆ ไว้ เราสามารถใช้ข้อมูลนี้ในการที่จะทำการเดา key (Bruteforce Attack หรือ Dictionary attack) แต่อย่างที่กล่าวไว้ในข้างต้น ว่า key ที่ใช้นั้นจะมีความยาวมาก ๆ ประกอบกับ Algorithm ที่แข็งแกร่ง ทำให้ระยะเวลาที่จะทำสำเร็จนั้นไม่ได้เป็นช่วงระยะเวลาที่ยอมรับได้ คืออาจจะเป็นเดือน หรือเป็นปี และยังมีปัจจัยทางเทคนิคอีกหลายอย่างที่ทำให้วิธีนี้ไม่ถูกมองว่าเป็นการ แก้ไขปัญหาที่มีประสิทธิผลพอ และต่อให้ถอดรหัสได้ที่เครื่องเหยื่อเครื่องใดเครื่องหนึ่งแล้ว ก็ไม่สามารถนำไปช่วยเครื่อง อื่น ๆ ได้อีก อยู่ดี

- ใช้โปรแกรม Ransomware Removal ที่จะช่วยลบ Ransomware ออกจากเครื่องให้สิ้นซาก แต่โปรแกรมประเภทนี้ไม่สามารถถอดรหัสไฟล์ที่ถูกเข้ารหัสแล้วได้ ทำได้เพียงเอา Ransomware ออกไปเท่านั้น และต้องทราบไว้ด้วยว่าการล้าง Ransomware ออกจากเครื่องโดยที่ไฟล์ยังเข้ารหัสอยู่ อาจทำให้ไม่สามารถถอดรหัสไฟล์ได้อีกต่อไป

- แน่นอนว่าต้องมีการทำการ Backup ไฟล์ที่สำคัญอย่างสม่ำเสมอ และแยกที่เก็บข้อมูลในการ Backup กับข้อมูลที่ใช้งาน เพื่อป้องกัน Single Point Of Failure

- ระแวดระวังในการเปิดไฟล์ที่ไม่ทราบแหล่งที่มา

- ติดตั้ง Antivirus และต้องอัพเดทอยู่เสมอ

- ปิดฟังก์ชัน “Hide extensions for known file types” ใน Folder Options เพื่อป้องกันในกรณีที่ผู้ส่ง Ransomware ใช้ เทคนิค Double Extension ในการซ่อนประเภทที่แท้จริงของไฟล์

- อัพเดทระบบปฏิบัติการอยู่เสมอ

- ไม่ให้สิทธิ์ระดับ Administrator/root กับ user account ที่เราใช้งานปกติบนเครื่องคอมพิวเตอร์ของเรา

- กำหนดรหัสผ่านของทุก User account ให้ยากต่อการคาดเดา

- ทำการ Scan เครื่องคอมพิวเตอร์ที่ใช้งานอยู่ ด้วย Antivirus เป็นประจำเพื่อค้นหาและกำจัด Malware ที่อาจจะเป็น Backdoor ได้

สรุป

Ransomware ก็เหมือนกับ Software และ Malware อื่น ๆ ที่มีการถูกพัฒนาและเปลี่ยนแปลงการทำงานไปได้เรื่อย ๆ ซึ่งบางตัวก็มีความแตกต่างจากในบทความนี้ไม่มากก็น้อย การป้องกันที่เป็น แบบ Reactive Action (เกิดเหตุก่อนแล้วจึงแก้ไขทีหลัง) นั้นก็จะไม่ได้ประสิทธิภาพ ทั้งยังเสียเวลาโดยที่อาจจะไม่ได้อะไรคืนมาเลย (เพราะบางทีจ่ายเงินแล้วถอดรหัสไม่ได้ก็มี) ดังนั้นการป้องกันแบบ Proactive Action (ดำเนินการป้องกันก่อนเหตุจะเกิด) นั้นย่อมให้ผลที่ดีกว่า ตัวอย่างง่าย ๆ เกี่ยวกับ Concept การ Backup ข้อมูลที่สำคัญอย่างสม่ำเสมอ ที่ไม่ใช่เรื่องใหม่ แต่ก็เป็นการป้องกันที่ให้ผลดีที่สุด ประกอบกับวิธีอื่น ๆ ที่กล่าวมาในเนื้อหาของบทความ ก็จะทำให้เราปลอดภัยในโลกไซเบอร์ได้References

1. https://nakedsecurity.sophos.com/2013/10/18/cryptolocker-ransomware-see-how-it-works-learn-about-prevention-cleanup-and-recovery/2. http://www.pcworld.com/article/2084002/how-to-rescue-your-pc-from-ransomware.html

3. https://www.virustotal.com

4. ACIS Cyber Lab

ขอบคุณบทความจาก อ. สันต์ธนฤทธิ์ ประภัสสราภรณ์ ตรวจทานโดย อ. นิพนธ์ นาชิน , อ. ปริญญา หอมเอนก ACIS Cyber LAB, ACIS Professional Center,it24Hr

CryptoLocker Prevention: Top 12 Defenses Against Business Loss

CryptoLocker Prevention: Top 12 Defenses Against Business Loss

In this business advisory, we will share the top previously undisclosed methods of avoiding lost revenues and bad publicity due to ransomware.

Warning: You won’t see the basic computer usage tips for CryptoLocker prevention from Homeland Security or technology news sites – have a backup, run anti-virus, don’t open attachments, and practice safe web browsing.

1. Know CryptoLocker Realities and Myths

You get CryptoLocker and similar viruses through:- Opening Zip attachments from hoax or SPAM e-mails disguised as legitimate business correspondence (see Trend Micro Crypto SPAM example).

- Drive-by-downloads while browsing the web without clicking any links or accepting a file download.

Once infected, CryptoLocker does the following as fully described in the CryptoLocker Guide by Bleeping Computer:

- Creates an auto-start entry in the registry to hijack EXE file associations, so any program you run deletes any shadow copies to prevent local restore.

- Locates and communicates with a command and control server to obtain a public key to encrypt your data.

- Scans all physical and network drives for common data file extensions and then encrypts the files making them unusable.

- Displays the CryptoLocker screen demanding a ransom of $300 paid via bitcoin within 72 hours to receive a private key to decrypt your data.

The general public is largely unaware of the risks and even much of the technology industry has simply assumed they are already protected:

- Regardless of updates or type of anti-virus, CryptoLocker usually cannot be detected until it has already infected a computer.

- Most anti-virus and malware prevention tools will remove CryptoLocker, but data files will remain encrypted and unusable.

- New variants of ransomware mean a Mac is just as vulnerable and hackers leverage Apple’s own encryption.

- Having files encrypted with Bitlocker will not prevent you from being infected by CryptoLocker.

- While the FBI has arrested a prominent hacker of a Russian crime syndicate, CryptoLocker is still rampant.

- CryptoPrevent is available from FoolishIT, but should not be considered as a replacement for common security.

- FireEye has developed a web portal to decrypt infected files, but the utility does not work with all CryptoLocker variants.

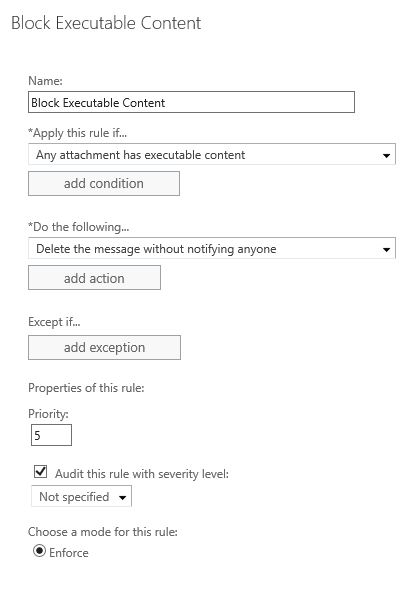

2. Block EXE file attachments in Office 365

The easiest and most effective way to block the CryptoLocker virus in Office 365 is to block all attachments that contain EXE files (including zip files):- Logon to Office 365 as an administrator.

- Click Exchange under Admin menu at the left.

- Click Mail Flow menu option.

- Create a new rule called Block Executable Content.

- Click More options to see available rule choices.

- Apply the rule to any attachment that has executable content.

- Automatically delete the message with no notification.

Office 365 represents about 70% of e-mail services on the Internet, but similar options may be set in other popular SPAM filters. There is virtually no reason to receive executable files by e-mail, but you’ll notice you can provide exclusion conditions if desired. To prevent unnecessary concern over administrative SPAM, any notifications should be disabled just like when viruses are blocked.

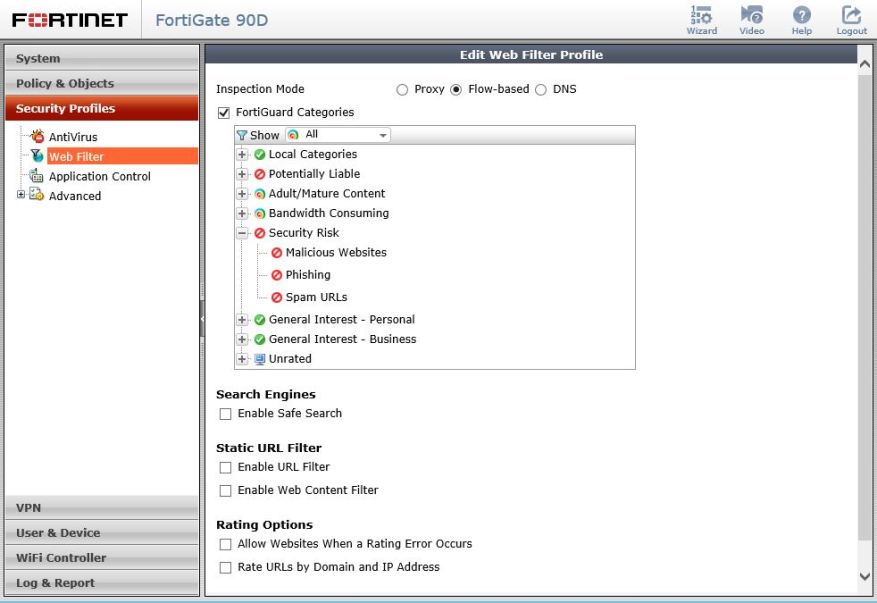

3. Activate Web Filtering for Malicious Sites

Web filtering is a controversial issue because many applications show continuous Internet connections, so it is impractical to determine how long someone is on the web. There is also a conflict between business tasks and personal activities. However, no one wants malware and most firewalls offer web filtering by category to automatically block known security risk sites.

Thousands of new websites are published each year, but you can reduce risk greatly whether or not you decide to filter other categories. Fortinet is the current darling with regulators for strong security features comparable to Checkpoint or Cisco with easier configuration and lower price point.

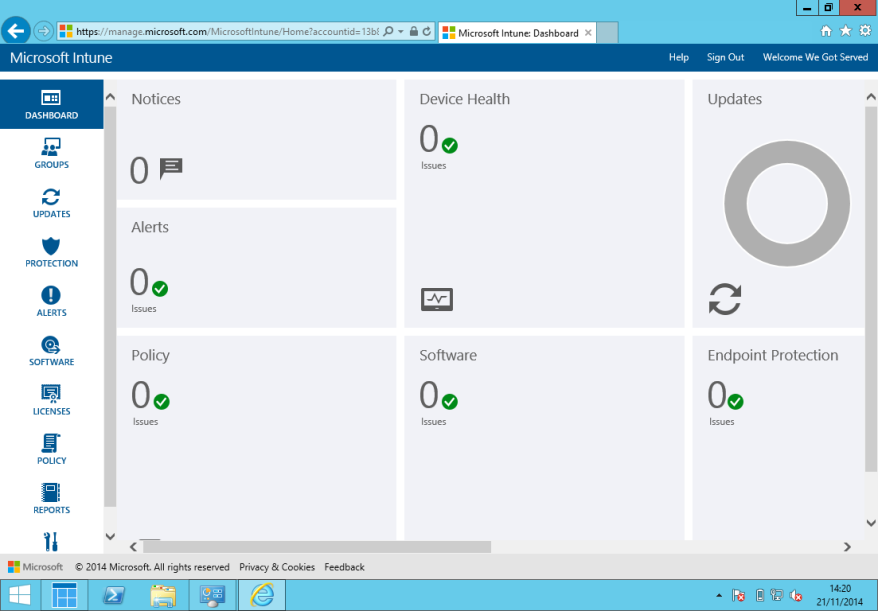

4. Protect Devices with Cloud Management

We work as much or more today away from the office than at our desks. This fact means that on-premise software update and anti-virus systems often cannot provide the latest protection for most computer users.

Cloud device management like Windows Intune enforces security policies and pushes software and anti-virus updates wherever a device connects to the Internet. Further, you have the capability of seeing real-time status of all computers to pinpoint an infection, run a malware scan, or wipe a device.

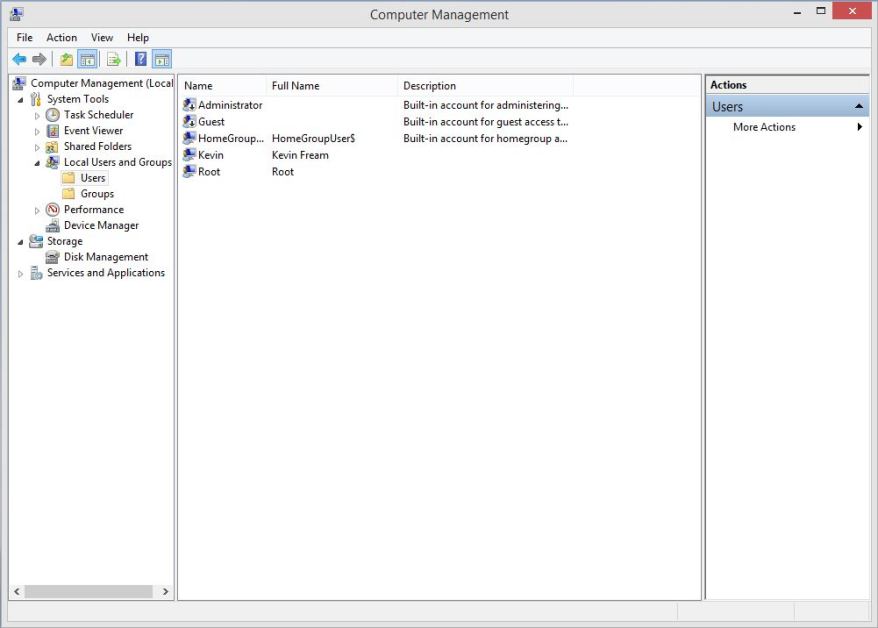

5. Remove Local Admin Privileges

Incredibly, some business applications still require the user to run as administrator. Nonetheless, the majority of us should not be in the Administrators group for a local machine to prevent applications running without authorization.

When new software is installed, you must enter the user name and password of a custom administrator account you created. This small inconvenience often prevents malware, as well as unintended system changes that can do irreparable harm.

For business network, such security is often the bane of both administrators and staff because software cannot be installed without administrator credentials. However, the current trend is simply to create a standard user account on the domain and add the account to the local administrators group on each workstation. Organizations then maintain productivity for staff, while enforcing reasonable security restrictions for the network.

That account can safely be given to users to download and install applications, without providing administrator permissions to the entire network. Since it is a domain account, the local admin password may be changed globally as necessary. More advanced permissions like the ability to join a workstation to the domain or install software from a file share may also be granted.

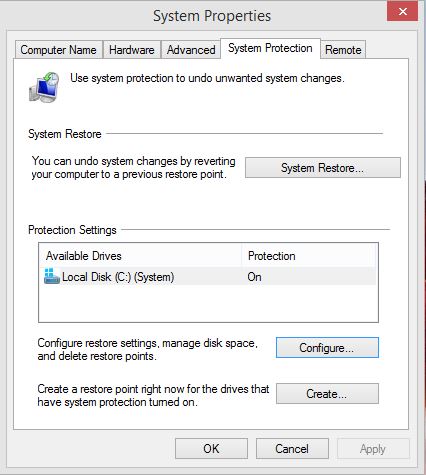

6. Enable System Restore

Having system restore points is a good practice to recover from malware and bad software or driver updates. Open System in the Control Panel and System Protection.

Make sure System Protection is on under the Configure button. Rolling back to a previous system restore point is often the fastest way to remove any malware.

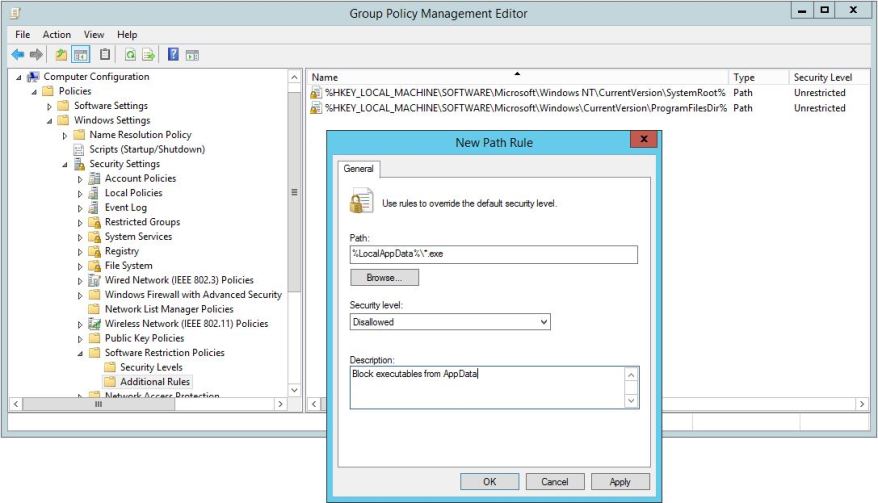

7. Deploy a Software Restriction Policy

How to Avoid CryptoLocker Ransomware was one of the first articles about this subject published by Brian Krebs on November 1, 2013. After all this time, it’s truly surprising more enterprises haven’t deployed the referenced CryptoLocker Prevention Kit by Third Tier:- Create a Group Policy for Software Restrictions that disallows %LocalAppData%\*.exe with a description like “Block executables from AppData”.

- Test with a machine in a lab OU, but you’ll likely want to apply the policy to the entire domain after testing.

- It may take several restarts or GPUPDATE /FORCE and possibly as long as the following day before software restrictions are fully applied.

- Plan on several tests and expect the need to add exclusions for some legitimate programs like Java and Adobe that utilize the AppData path.

There is a tremendous amount of confusion on which path variables to use or add as %AppData% is not the same as %LocalAppData%. You must thoroughly test or you will prevent registered applications from running, but this strategy will help mitigate any type of virus outbreak. If you’re not familiar with software restriction settings, review the Microsoft TechNet article titled Software Restriction Policies.

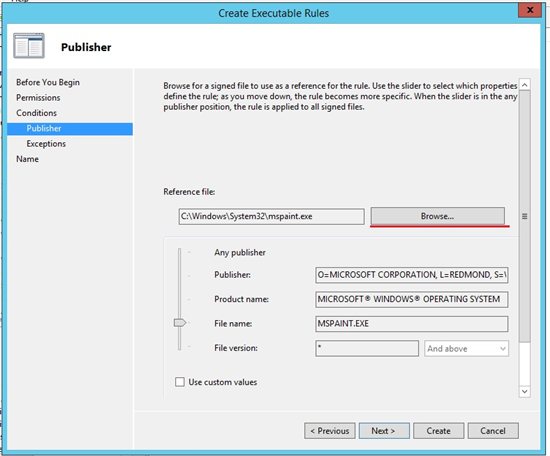

8. Implement AppLocker for your environment

On October 25, 2013, Computerworld author Jonathan Hassell wrote CryptoLocker: How to Avoid Getting Infected that highlighted enhanced software restriction policies with Applocker. These advanced group policy rules are based on file attributes like digital signature, publisher, and file version.

You can also deploy policies by security group or user, as well managing with Powershell. AppLocker Step by Step covers common scenarios and you can learn more with Microsoft Virtual Academy training like Securing a Windows 8 Environment.

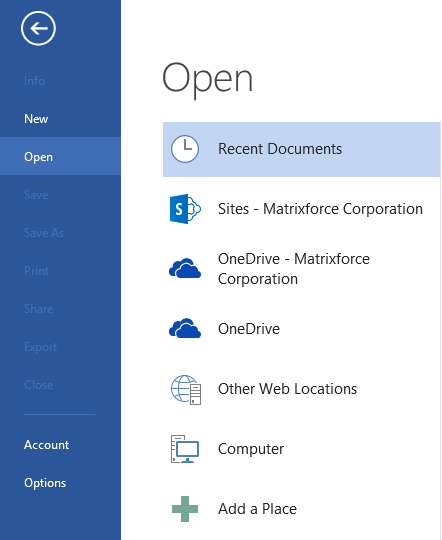

9. Avoid Synching OneDrive

As revealed in OneDrive for Business Explained, it’s not practical to synchronize a terabyte of data on a regular basis. If you sync your OneDrive files or any other cloud service data to your local computer, then it is vulnerable to potential virus infection.

When you open current applications like Microsoft Office, OneDrive for Business is already one of the Open locations. Also, you can open OneDrive in Windows Explorer and add it to Favorites just like Desktop or Downloads. There are no sync issues and the link is a web URL that cannot be accessed by CryptoLocker.

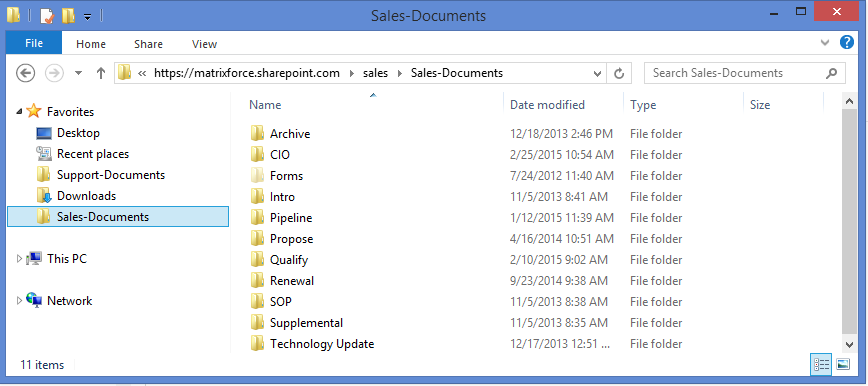

10. Move Data to SharePoint Online

Just like mentioned above, data stored in SharePoint Online document libraries are accessed by web URL instead of a drive letter. Besides being inaccessible by CryptoLocker, SharePoint document libraries may also be used in Windows Explorer just like a folders in a network share only with a friendly name rather than a vague drive letter.

Unlike a file server, you actually get the user name and modified date and time on each file, along with previous versions and change alerts. Not only is the data more accessible, but you escape update and maintenance of another server.

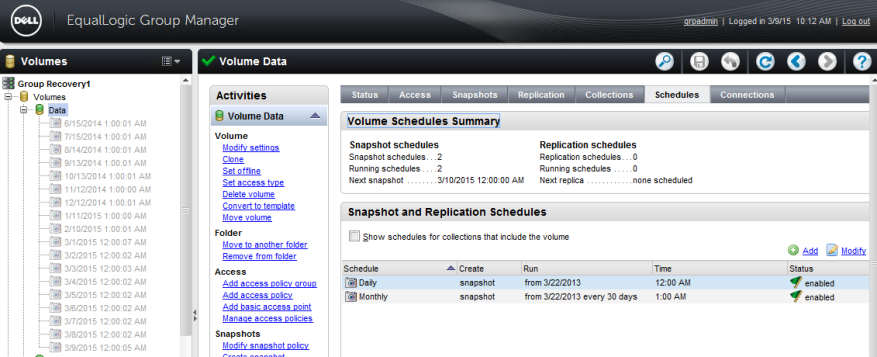

11. Configure SAN Snapshots

Customers that have more than a terabyte of data should invest in a Storage Area Network (SAN). Besides centralized storage for multiple servers, file access is faster and storage expansion is easier. Unlike shadow copies on a server, SAN snapshots cannot be accessed by viruses and provide a quick way of restoring data changes or recovering from CryptoLocker encryption.

Snapshots provide regulation compliance for daily, monthly, and annual schedule retention. Snapshots also require less storage than local shadow copies and may also be replicated to external sites for offsite protection.

12. Verify Full Backup and Retention

In this new era of online backup, many customers fail to understand the type of backup being performed or whether restoration services are included. To present a lower price, many providers perform a limited incremental backup with no retention and fine print that restore tasks are the responsibility of the customer or billed separately.When catastrophes like CryptoLocker strike, unknowing customers may find out that restored data is some combination of files since online backup started (rather than current files from a specific date) and restore times may take several days instead of hours.

Cr.matrixforce.com

11 things you can do to protect against ransomware, including Cryptolocker

Ransomware is malicious software that cyber criminals use to hold your computer or computer files for ransom, demanding payment from you to get them back. Sadly, ransomware is becoming an increasingly popular way for malware authors to extort money from companies and consumers alike. There is a variety of ransomware can get onto a person’s machine, but as always, those techniques either boil down to social engineering tactics or using software vulnerabilities to silently install on a victim’s machine.

Why is Cryptolocker so noteworthy?

One specific ransomware threat that has been in the news a lot lately is Cryptolocker (detected by ESET as Win32/Filecoder). The perpetrators of Cryptolocker have been emailing it to huge numbers of people, targeting particularly the US and UK. Like a notorious criminal, this malware has been associated with a variety of other bad actors – backdoor Trojans, downloaders, spammers, password-stealers, ad-clickers and the like. Cryptolocker may come on its own (often by email) or by way of a backdoor or downloader, brought along as an additional component.

You may wonder why the big fuss over this one particular ransomware family – in essence, it is because Cryptolocker’s authors have been both nimble and persistent. There has been a concerted effort to pump out new variants, keeping up with changes in protection technology, and targeting different groups over time.

Since the beginning of September, the malware authors have sent waves of spam emails targeting different groups. Most of the targeted groups have been in the US and the UK, but there is no geographical limit on who can be affected, and plenty of people outside of either country have been hit. Initially emails were targeting home users, then small to medium businesses, and now they are going for enterprises as well.

The malware also spreads via RDP ports that have been left open to the Internet, as well as by email. Cryptolocker can also affect a user’s files that are on drives that are “mapped”, which is to say, they have been given a drive letter (e.g. D:, E:, F: ). This could be an external hard-drive including USB thumb drives, or it could be a folder on the network or in the Cloud. If you have, say, your Dropbox folder mapped locally, it can encrypt those files as well.

At this point, tens of thousands of machines have been affected, though it is estimated that the criminals have sent millions of emails. Hopefully the remainder of recipients simply deleted the malicious emails without opening them, rather than them sitting unopened, waiting to unleash more pain.

Those people that have been affected have had a large number of their files encrypted. These files are primarily popular data formats, files you would open with a program (like Microsoft Office, Adobe programs, iTunes or other music players, or photo viewers). The malware authors use two types of encryption: The files themselves are protected with 256-bit AES encryption. The keys generated by this first encryption process are then protected with 2048-bit RSA encryption, and the malware author keeps the private key that would allow both the keys on the user’s machine and the files they protect, to be decrypted. The decryption key cannot be brute-forced, or gathered from the affected computer’s memory. The criminals are the only ones who ostensibly have the private key.

What can you do about it?

On the one hand, ransomware can be very scary – the encrypted files can essentially be considered damaged beyond repair. But if you have properly prepared your system, it is really nothing more than a nuisance. Here are a few tips that will help you keep ransomware from wrecking your day:

1. Back up your data

The single biggest thing that will defeat ransomware is having a regularly updated backup. If you are attacked with ransomware you may lose that document you started earlier this morning, but if you can restore your system to an earlier snapshot or clean up your machine and restore your other lost documents from backup, you can rest easy. Remember that Cryptolocker will also encrypt files on drives that are mapped. This includes any external drives such as a USB thumb drive, as well as any network or cloud file stores that you have assigned a drive letter. So, what you need is a regular backup regimen, to an external drive or backup service, one that is not assigned a drive letter or is disconnected when it is not doing backup.

The single biggest thing that will defeat ransomware is having a regularly updated backup. If you are attacked with ransomware you may lose that document you started earlier this morning, but if you can restore your system to an earlier snapshot or clean up your machine and restore your other lost documents from backup, you can rest easy. Remember that Cryptolocker will also encrypt files on drives that are mapped. This includes any external drives such as a USB thumb drive, as well as any network or cloud file stores that you have assigned a drive letter. So, what you need is a regular backup regimen, to an external drive or backup service, one that is not assigned a drive letter or is disconnected when it is not doing backup.

The next three tips are meant to deal with how Cryptolocker has been behaving – this may not be the case forever, but these tips can help increase your overall security in small ways that help prevent against a number of different common malware techniques.

2. Show hidden file-extensions

One way that Cryptolocker frequently arrives is in a file that is named with the extension “.PDF.EXE”, counting on Window’s default behavior of hiding known file-extensions. If you re-enable the ability to see the full file-extension, it can be easier to spot suspicious files.

One way that Cryptolocker frequently arrives is in a file that is named with the extension “.PDF.EXE”, counting on Window’s default behavior of hiding known file-extensions. If you re-enable the ability to see the full file-extension, it can be easier to spot suspicious files.

3. Filter EXEs in email

If your gateway mail scanner has the ability to filter files by extension, you may wish to deny mails sent with “.EXE” files, or to deny mails sent with files that have two file extensions, the last one being executable (“*.*.EXE” files, in filter-speak). If you do legitimately need to exchange executable files within your environment and are denying emails with “.EXE” files, you can do so with ZIP files (password-protected, of course) or via cloud services.

If your gateway mail scanner has the ability to filter files by extension, you may wish to deny mails sent with “.EXE” files, or to deny mails sent with files that have two file extensions, the last one being executable (“*.*.EXE” files, in filter-speak). If you do legitimately need to exchange executable files within your environment and are denying emails with “.EXE” files, you can do so with ZIP files (password-protected, of course) or via cloud services.

4. Disable files running from AppData/LocalAppData folders

You can create rules within Windows or with Intrusion Prevention Software, to disallow a particular, notable behavior used by Cryptolocker, which is to run its executable from the App Data or Local App Data folders. If (for some reason) you have legitimate software that you know is set to run not from the usual Program Files area but the App Data area, you will need to exclude it from this rule.

You can create rules within Windows or with Intrusion Prevention Software, to disallow a particular, notable behavior used by Cryptolocker, which is to run its executable from the App Data or Local App Data folders. If (for some reason) you have legitimate software that you know is set to run not from the usual Program Files area but the App Data area, you will need to exclude it from this rule.

5. Use the Cryptolocker Prevention Kit

The Cryptolocker Prevention Kit is a tool created by Third Tier that automates the process of making a Group Policy to disable files running from the App Data and Local App Data folders, as well as disabling executable files from running from the Temp directory of various unzipping utilities. This tool is updated as new techniques are discovered for Cryptolocker, so you will want to check in periodically to make sure you have the latest version. If you need to create exemptions to these rules, they provide this document that explains that process.

The Cryptolocker Prevention Kit is a tool created by Third Tier that automates the process of making a Group Policy to disable files running from the App Data and Local App Data folders, as well as disabling executable files from running from the Temp directory of various unzipping utilities. This tool is updated as new techniques are discovered for Cryptolocker, so you will want to check in periodically to make sure you have the latest version. If you need to create exemptions to these rules, they provide this document that explains that process.

6. Disable RDP

The Cryptolocker/Filecoder malware often accesses target machines using Remote Desktop Protocol (RDP), a Windows utility that allows others to access your desktop remotely. If you do not require the use of RDP, you can disable RDP to protect your machine from Filecoder and other RDP exploits. For instructions to do so, visit the appropriate Microsoft Knowledge Base article below:

The Cryptolocker/Filecoder malware often accesses target machines using Remote Desktop Protocol (RDP), a Windows utility that allows others to access your desktop remotely. If you do not require the use of RDP, you can disable RDP to protect your machine from Filecoder and other RDP exploits. For instructions to do so, visit the appropriate Microsoft Knowledge Base article below:

7. Patch or Update your software

These next two tips are more general malware-related advice, which applies equally to Cryptolocker as to any malware threat. Malware authors frequently rely on people running outdated software with known vulnerabilities, which they can exploit to silently get onto your system. It can significantly decrease the potential for ransomware-pain if you make a practice of updating your software often. Some vendors release security updates on a regular basis (Microsoft and Adobe both use the second Tuesday of the month), but there are often “out-of-band” or unscheduled updates in case of emergency. Enable automatic updates if you can, or go directly to the software vendor’s website, as malware authors like to disguise their creations as software update notifications too.

These next two tips are more general malware-related advice, which applies equally to Cryptolocker as to any malware threat. Malware authors frequently rely on people running outdated software with known vulnerabilities, which they can exploit to silently get onto your system. It can significantly decrease the potential for ransomware-pain if you make a practice of updating your software often. Some vendors release security updates on a regular basis (Microsoft and Adobe both use the second Tuesday of the month), but there are often “out-of-band” or unscheduled updates in case of emergency. Enable automatic updates if you can, or go directly to the software vendor’s website, as malware authors like to disguise their creations as software update notifications too.

8. Use a reputable security suite

It is always a good idea to have both anti-malware software and a software firewall to help you identify threats or suspicious behavior. Malware authors frequently send out new variants, to try to avoid detection, so this is why it is important to have both layers of protection. And at this point, most malware relies on remote instructions to carry out their misdeeds. If you run across a ransomware variant that is so new that it gets past anti-malware software, it may still be caught by a firewall when it attempts to connect with its Command and Control (C&C) server to receive instructions for encrypting your files.

It is always a good idea to have both anti-malware software and a software firewall to help you identify threats or suspicious behavior. Malware authors frequently send out new variants, to try to avoid detection, so this is why it is important to have both layers of protection. And at this point, most malware relies on remote instructions to carry out their misdeeds. If you run across a ransomware variant that is so new that it gets past anti-malware software, it may still be caught by a firewall when it attempts to connect with its Command and Control (C&C) server to receive instructions for encrypting your files.

If you find yourself in a position where you have already run a ransomware file without having performed any of the previous precautions, your options are quite a bit more limited. But all may not be lost. There are a few things you can do that might help mitigate the damage, particularly if the ransomware in question is Cryptolocker:

9. Disconnect from WiFi or unplug from the network immediately

If you run a file that you suspect may be ransomware, but you have not yet seen the characteristic ransomware screen, if you act very quickly you might be able to stop communication with the C&C server before it finish encrypting your files. If you disconnect yourself from the network immediately (have I stressed enough that this must be done right away?), you might mitigate the damage. It takes some time to encrypt all your files, so you may be able to stop it before it succeeds in garbling them all. This technique is definitely not foolproof, and you might not be sufficiently lucky or be able to move more quickly than the malware, but disconnecting from the network may be better than doing nothing.

If you run a file that you suspect may be ransomware, but you have not yet seen the characteristic ransomware screen, if you act very quickly you might be able to stop communication with the C&C server before it finish encrypting your files. If you disconnect yourself from the network immediately (have I stressed enough that this must be done right away?), you might mitigate the damage. It takes some time to encrypt all your files, so you may be able to stop it before it succeeds in garbling them all. This technique is definitely not foolproof, and you might not be sufficiently lucky or be able to move more quickly than the malware, but disconnecting from the network may be better than doing nothing.

10. Use System Restore to get back to a known-clean state

If you have System Restore enabled on your Windows machine, you might be able to take your system back to a known-clean state. But, again, you have to out-smart the malware. Newer versions of Cryptolocker can have the ability to delete “Shadow” files from System Restore, which means those files will not be there when you try to to replace your malware-damaged versions. Cryptolocker will start the deletion process whenever an executable file is run, so you will need to move very quickly as executables may be started as part of an automated process. That is to say, executable files may be run without you knowing, as a normal part of your Windows system’s operation.

If you have System Restore enabled on your Windows machine, you might be able to take your system back to a known-clean state. But, again, you have to out-smart the malware. Newer versions of Cryptolocker can have the ability to delete “Shadow” files from System Restore, which means those files will not be there when you try to to replace your malware-damaged versions. Cryptolocker will start the deletion process whenever an executable file is run, so you will need to move very quickly as executables may be started as part of an automated process. That is to say, executable files may be run without you knowing, as a normal part of your Windows system’s operation.

11. Set the BIOS clock back

Cryptolocker has a payment timer that is generally set to 72 hours, after which time the price for your decryption key goes up significantly. (The price may vary as Bitcoin has a fairly volatile value. At the time of writing the initial price was .5 Bitcoin or $300, which then goes up to 4 Bitcoin) You can “beat the clock” somewhat, by setting the BIOS clock back to a time before the 72 hour window is up. I give this advice reluctantly, as all it can do is keep you from having to pay the higher price, and we strongly advise that you do not pay the ransom. Paying the criminals may get your data back, but there have been plenty of cases where the decryption key never arrived or where it failed to properly decrypt the files. Plus, it encourages criminal behavior! Ransoming anything is not a legitimate business practice, and the malware authors are under no obligation to do as promised – they can take your money and provide nothing in return, because there is no backlash if the criminals fail to deliver.

Cryptolocker has a payment timer that is generally set to 72 hours, after which time the price for your decryption key goes up significantly. (The price may vary as Bitcoin has a fairly volatile value. At the time of writing the initial price was .5 Bitcoin or $300, which then goes up to 4 Bitcoin) You can “beat the clock” somewhat, by setting the BIOS clock back to a time before the 72 hour window is up. I give this advice reluctantly, as all it can do is keep you from having to pay the higher price, and we strongly advise that you do not pay the ransom. Paying the criminals may get your data back, but there have been plenty of cases where the decryption key never arrived or where it failed to properly decrypt the files. Plus, it encourages criminal behavior! Ransoming anything is not a legitimate business practice, and the malware authors are under no obligation to do as promised – they can take your money and provide nothing in return, because there is no backlash if the criminals fail to deliver.

Further information

If you are an ESET customer and are concerned about ransomware protection or think you have been targeted by ransomware, call the customer care number for your country/region. They will have the latest details on how to prevent and remediate ransomware attacks.

In addition, there are several We Live Security articles that provide more information on this threat, see: Filecoder: Holding your data to ransom and Remote Desktop (RDP) Hacking 101: I can see your desktop from here! For an audio explanation of, and historical perspective on, the topic of ransomware, listen to Aryeh Goretsky’s recent podcast on the subject: Ransomware 101.

Finally, it should be noted that the recent rash of ransomware attacks has generated a lot of breathless news coverage, mainly because it is a departure from previous trends in financially motivated malware (which tended to be stealthy and thus not data-damaging). Ransomware can certainly be frightening, but there are many benign problems that can cause just as much destruction. That is why it has always been, and always will be, best practice to protect yourself against data loss with regular backups. That way, no matter what happens, you will be able to restart your digital life quickly. It is my hope that if anything good can come out of this ransomware trend, it is an understanding of an importance of performing regular, frequent backups to protect our valuable data.

Author Lysa Myers, ESET

Ransomware Fighter Tool

Scan Tool

Malwarebytes Anti Malware Hot !

EMSISOFT EMERGENCY KIT

RogueKiller

Adwcleaner Hot !

Kaspersky Rescue Disk

Avira AntiVir Rescue CD

ESET NOD32 Rogue Application Remover (X86)

ESET NOD32 Rogue Application Remover (X64)

Trend MICRO Ransomware remove tool

Bitdefender remove FBI ransomware

Bitdefender Ransomware remove tool

Kaspersky

Web Kaspersky Decryptor ransomware Hot !

kaspersky-coinvault-decryptor

kaspersky deblocker

RakniDecryptor Hot !

RakhniDecryptor(Doc)

RannohDecryptor Hot !

Xoristdecryptor Hot !

Xoristdecryptor(Doc)

Rectordecryptor

ZbotKiller

TDSS Killer

(CryptoLocker started with infections from the ZeuS or Zbot banking Trojan and is being circulated via botnets to download and install CryptoLocker.)

Other Tool , Decrypt and Prevention

Kaspersky anti ransomware tool for business Hot !

McAfee Ransomweare interceptor Hot !

Malwarebytes Anti-Ransomware Hot !

AppCheck

TrendMicro Ransom Buster

Acronis ransomware protection

Ransomefree

CryptoDrop anti ransomeware

www.cryptodrop.org

Bitdefender AntiCryptoLocker Hot !

TorrentUnlocker Decrypt TorrentLocker (DecrypterFixer : Nathan Scott)Hot !

Panda Ransomware Decrypt

emsi decrypt PCLock

FoolishIT Crypto Prevent Hot !

HitManPro.Alert CrytoGuard Hot !

HitManPro with Kickstart

Cisco TelsaDecrypt TelsaCrypto

ShadowExplorer Hot !

CryptoMornitor Hot !

Enhanced Mitigation Experience Toolkit (EMET)

Nabz Decrypt Bit Crypto

emsissoft Decrypt Cryptodefense

og3patcher Decrypt Operation global III

Anti-CryptoBit V2(Bleeping computer) Hot !

Decrypt_mblblock Decrypt Protect

ProtecMyTool

CryptoLockerTipwire

Eventsentry Download

Crypto Prevention ToolKit

SafeGuard LAN Crypt

Virusinfo.info deblocker

Dr.web unlocker

Repair Corrupt file ด้วย File Repair

ซ่อมไฟล์กรณีใช้โปรแกรม Decrypt ไฟล์ได้แล้วแต่เปิดไม่ได้

(บางไฟล์อาจซ่อมไม่ได้ จากที่เคยได้ทดสอบ หลังจากใช้โปรแกรม Drcrypt แล้ว)

File Repair

Download Link My Ransomware Fighting Tool

Download from mega.co.nz

Malwarebytes Anti Malware Hot !

EMSISOFT EMERGENCY KIT

RogueKiller

Adwcleaner Hot !

Kaspersky Rescue Disk

Avira AntiVir Rescue CD

ESET NOD32 Rogue Application Remover (X86)

ESET NOD32 Rogue Application Remover (X64)

Trend MICRO Ransomware remove tool

Bitdefender remove FBI ransomware

Bitdefender Ransomware remove tool

Kaspersky

Web Kaspersky Decryptor ransomware Hot !

kaspersky-coinvault-decryptor

kaspersky deblocker

RakniDecryptor Hot !

RakhniDecryptor(Doc)

RannohDecryptor Hot !

Xoristdecryptor Hot !

Xoristdecryptor(Doc)

Rectordecryptor

ZbotKiller

TDSS Killer

(CryptoLocker started with infections from the ZeuS or Zbot banking Trojan and is being circulated via botnets to download and install CryptoLocker.)

Other Tool , Decrypt and Prevention

Kaspersky anti ransomware tool for business Hot !

McAfee Ransomweare interceptor Hot !

Malwarebytes Anti-Ransomware Hot !

AppCheck

TrendMicro Ransom Buster

Acronis ransomware protection

Ransomefree

CryptoDrop anti ransomeware

www.cryptodrop.org

Bitdefender AntiCryptoLocker Hot !

TorrentUnlocker Decrypt TorrentLocker (DecrypterFixer : Nathan Scott)Hot !

Panda Ransomware Decrypt

emsi decrypt PCLock

FoolishIT Crypto Prevent Hot !

HitManPro.Alert CrytoGuard Hot !

HitManPro with Kickstart

Cisco TelsaDecrypt TelsaCrypto

ShadowExplorer Hot !

CryptoMornitor Hot !

Enhanced Mitigation Experience Toolkit (EMET)

Nabz Decrypt Bit Crypto

emsissoft Decrypt Cryptodefense

og3patcher Decrypt Operation global III

Anti-CryptoBit V2(Bleeping computer) Hot !

Decrypt_mblblock Decrypt Protect

ProtecMyTool

CryptoLockerTipwire

Eventsentry Download

Crypto Prevention ToolKit

SafeGuard LAN Crypt

Virusinfo.info deblocker

Dr.web unlocker

Repair Corrupt file ด้วย File Repair

ซ่อมไฟล์กรณีใช้โปรแกรม Decrypt ไฟล์ได้แล้วแต่เปิดไม่ได้

(บางไฟล์อาจซ่อมไม่ได้ จากที่เคยได้ทดสอบ หลังจากใช้โปรแกรม Drcrypt แล้ว)

File Repair

Download Link My Ransomware Fighting Tool

Download from mega.co.nz

สมัครสมาชิก:

บทความ (Atom)

Information

วิธีใช้งาน : JupiterFix-Win32.PSW.OnlineGames

ท่านสามารถตรวจสอบรายชื่อ Virus ที่โปรแกรม สามารถ Clean ได้ ใน VirusList.txt-------------------------------------------------------------------------------------

ท่านใดที่ Download PeeTechFix tool ไปใช้แล้วมีปัญหาหรือลบไม่ออก โปรดแจ้งปัญหา ที่ email : MalwareHunter.info@gmail.com ด้วยครับ หรือส่งไฟล์ virus ให้ด้วย จะขอบพระคุณอย่างยิ่ง

ท่านใดที่ Download PeeTechFix tool ไปใช้แล้วมีปัญหาหรือลบไม่ออก โปรดแจ้งปัญหา ที่ email : MalwareHunter.info@gmail.com ด้วยครับ หรือส่งไฟล์ virus ให้ด้วย จะขอบพระคุณอย่างยิ่ง

-------------------------------------------------------------------------------------

|Windows XP | WindowsVista | Windows 2000 |WindowsServer 2003 |SafeBootKeyRepair |PeeTech_SafeModeRecovery (XP)

------------------------------------------------------------------------------------

วิธีแก้ Error message (แก้อาการเปิดไฟล์ .exe ใน USB Drive ไม่ได้)

"Windows cannot open this program because it has been prevented by a software restriction policy. For more information, open Event Viewer or contact your system administrator"

วิธีแก้ ดูที่ link นี้ครับ

-------------------------------------------------------------------------------------

วิธีแก้ MSN /Windows Live Messenger Disconnect (จาก virus OnlineGames)

-------------------------------------------------------------------------------------

How to start Windows in Safe Mode

Popular Posts

-

Instead, take the time see how to avoid ransomware attacks with this essential sheet. How many check marks can you score?

-

OpenToYou decryption tools Globe3 decryption tool Dharma Decryptor CryptON decryption tool Alcatraz Decryptor tool // direct tool...

-

Tool สำหรับ กำจัด virus ต่างๆ ------------------------------------------------------------------------- PeeTech Fix Tool + Other Virus Remo...

-

Security researchers observed a new ransomware strain dubbed VevoLocker. Its variants have already encrypted multiple websites, including t...

-

Security Alert: New Dharma Ransomware Strains Alarmingly Go Undetected By Antivirus Engines At least four new strains appeared recently ....

-

#Malware Remove Tool# Process and Task Manager Tool 1. ExplorerXP Download link 1 hot ! 2. Process Explorer Download link...

-

------------------------------------------------------------------------- PeeTechFix-Win32/PSW.OnlineGames 2.0.5 AVDB-006 (update 20/10/2009...

-

## รบกวนผู้ที่เข้ามาอ่านช่วยกันแชร์ด้วนะครับ ## *คำเตือน ห้ามจ่ายเงิน โดยเด็ดขาด เพราะจะเสียทั้งเงินและไม่ได้ข้อมูลคืน เนื่องจาก การ...

-

yqq8eqil.exe , dsoqq.exe File size: 115712 bytes MD5 : d524e0f7b6f1c230d1d80e2761c45cba SHA1 : 7bc83956f87d8de8ba1d846e36d151f5f9d9035 6 ...

-

Malware Trends Chart (Last updated: 07-08-2015) www.enigmasoftware.com