MSIL/Agent.PYO : Botnet นักเดินทาง

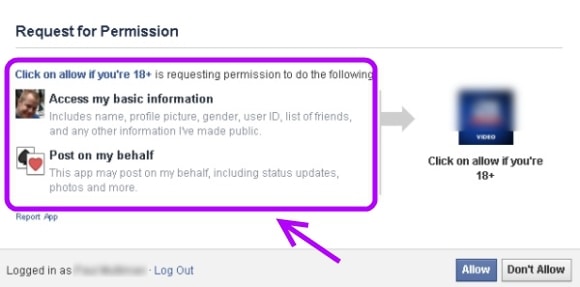

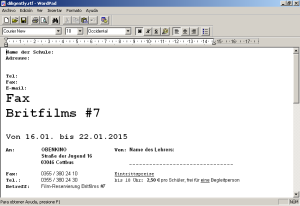

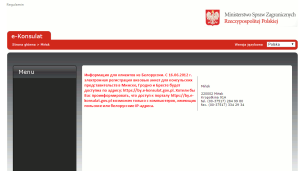

ชาวเบลาลุสที่ต้องการวีซ่าจำเป็นจะต้องกรอกแบบฟอร์มเพื่อนัดหมายกับสถาน กงสุลโดยแบบฟอร์มที่ยื่นไปจะต้องมีการระบุวันแบบเฉพาะเจาะจง (ตัวอย่างเช่นแบบฟอร์มสำหรับเดือนมกราคม 2015 จะต้องยื่นในช่วงวันที่ 20 และ 21 ธันวาคม)และจำนวนของการนัดหมายก็มีจำกัด ด้วยขั้นตอนการกรอกแบบฟอร์มนัดหมายที่ซับซ้อนทำให้หลายคนหันไปใช้สคริปต์การ กรอกแบบฟอร์มแบบอัตโนมัติแทนช่วยลดกระบวนการในการกรอกแบบฟอร์ม แม้ว่าราคาจะแพงกว่าการกรอกแบบฟอร์มด้วยมือก็ตามเพื่อการเอาชนะบอทเหล่านี้ สถานกงสุลได้เพิ่มระบบ CAPTCHA ในเว็บไซต์ของพวกเขาและจำกัดการเชื่อมต่อไปยังเซิร์ฟเวอร์สำหรับหมายเลขไอพี ในประเทศโปแลนด์และเบลาลุสเท่านั้น

ข้อความสีแดงในรูปด้านล่าง สามารถแปลได้ว่า “ใบสมัครลงทะเบียนอิเล็คทรอนิคส์สำหรับการยื่นขอวีซ่าสำหรับกงสุลใน Minsk, Grodno และ Brest สามารถดูได้ที่ https://by.e-konsulat.gov.pl เราแนะนำให้คุณเข้าเว็บพอร์ทัลที่ https://by.e-konsult.gov.pl ที่สามารถเข้าได้เฉพาะเครื่องคอมพิวเตอร์ที่มีหมายเลขไอพีของโปแลนด์และเบลาลุสเท่านั้น”

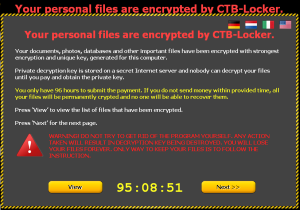

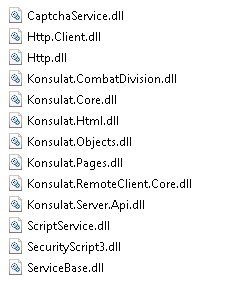

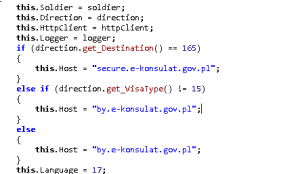

มีบางคนตัดสินใจที่จะเดินหน้าไปยังขั้นตอนต่อไปและได้สร้างบอทเน็ตเฉพาะ ขึ้นมาเพื่อจุดประสงค์ในการกรอกแบบฟอร์มนี่คือที่ที่เราพบชิ้นส่วนของมัลแว ร์ MSIL/Agent.PYO กลับมาที่เรื่องของเรามัลแวร์นี้มีส่วนประกอบมากมาย ในส่วนของดาวน์โหลด (เราพบการใช้งาน 2 เวอร์ชั่นที่ต่างกันตัวหนึ่งเขียนด้วย C# อีกตัวเขียนด้วย C++) และองค์ประกอบหลัก ซึ่งชื่อเดิมคือ “Konsulat.RemoteClient”

การปฏิบัติการคือการทำให้วุ่นวายด้วย .NET Reactor แต่ก็มีการฝังโมดูลบางตัวเอาไว้ด้วย

ข้อดีของโปรแกรม .NET ก็คือ หากไม่มีการป้องกันไว้ เราสามารถแยกส่วนประกอบด้วยเครื่องมืออย่าง JustDecomplie, Dotpeek หรือ ILSpy ในการสร้างโค้ดที่ค่อนข้างใกล้เคียงกับตัวต้นฉบับทั้งฟังก์ชั่นและชื่อของ ตัวแปร

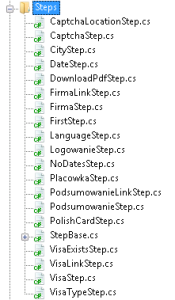

โปรแกรมที่ถูกแยกส่วนออกมาเป็นโมดูลที่แตกต่างกันซึ่งจะช่วยในการวิ เคราะห์ สำหรับตัวอย่าง โค้ดในแต่ละขั้นตอนสำหรับกระบวนการลงทะเบียนที่มีการแยกส่วนกันอยู่

โค้ดที่รับผิดชอบหน้าที่ในกาสื่อสารกับเซิร์ฟเวอร์ C&C ถูกสร้างโดยใช้ WCF (Windows Communication Foundation) ซึ่งนี่คือกรอบที่ถูกใช้ในการสร้างเว็บเซอร์วิส ขั้นตอนการติดต่อกับอุปกรณ์ปลายทางมีดังนี้

net.tcp://37.28.153.162:26900/control

net.tcp://37.28.153.162:26900/log

http://37.28.153.162:7425/

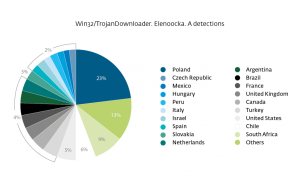

4 วันก่อนที่จะเปิดให้ลงทะเบียน องค์ประกอบการดาวน์โหลดของ MSIL/Agent.PYO จะถูกกระจายผ่านทาง Nuclear Exploit Kit และมีเพียงคอมพิวเตอร์ที่อยู่ในเบลาลุสเท่านั้นสถิติจาก Bit.ly ลิงค์ที่ถูกใช้ในการเปลี่ยนเส้นทางแสดงให้เห็นว่ามีคอมพิวเตอร์มากกว่า 200,000 เครื่องที่ถูกเปลี่ยนเส้นทางโดยการใช้ประโยชน์จากช่องโหว่ใน 6 วันที่ผ่านมา

คาดกันว่าในวันที่ 20 และ 21 ธันวาคม บอทเริ่มมีการรับคำสั่งในการกรอกแบบฟอร์มลงทะเบียน ผู้พัฒนามัลแวร์ใช้ประโยชน์จากความวุ่นวายในการอัพเดตบอทเน็ต โดยจำนวนของเวอร์ชั่นมีการเปลี่ยนแปลงไปถึง 3 เวอร์ชั่นในสองวัน

Data Version

2014-12-20 1.5.24.0

2014-12-20 1.5.25.0

2014-12-22 1.5.29.0

2014-12-29 1.5.31.0

การตรวจสอบบอทเน็ตเผยให้เห็นว่า มีเครื่องคอมพิวเตอร์ประมาณ 300 เครื่องซึ่งเกือบทั้งหมดอยู่ในเบลาลุส ในช่วงกว่า 5 สัปดาห์ มีคอมพิวเตอร์กว่า 925 เครื่องทำการเชื่อมต่อกับบอทเน็ต ซึ่งเป็นที่น่าแปลกใจสำหรับบอทเน็ตที่มีจุดประสงค์แบบเฉพาะเจาะจงเราได้รวบ รวมข้อมูลและแจ้งไปยัง CERT-PL และ CERT-BY ทีมรับมือเหตุฉุกเฉินด้านคอมพิวเตอร์ในเบลาลุสและโปแลนด์

ตัวอย่างการวิเคราะห์

SHA1

|

Component

|

Detection name

|

|---|---|---|

| 01baf70db10c506a5ff7629a4a8a30416835769f | Downloader | Win32/TrojanDownloader.Agent.AZM |

| 3a63b784b900688e55b8925cbead856f62535ada | Downloader | MSIL/Agent.PYO |

| 80e49d21e314e17c8d99230444f77820c67318cb | Updater | MSIL/Agent.PYO |

| 254e1ceaa44ce19570a6d4b0812d3b6081a48782 | RemoteClient | MSIL/Agent.PYO |

blog.eset.co.th